Udostępnij

W moim wcześniejszym poście pisałem o problemach z hasłami i o tym, jak ułatwiamy pracę atakującym. Wspomniałem też, że są mechanizmy ochronne i drobne zmiany w naszych nawykach, które mogą pomóc. Teraz nadszedł czas, aby zagłębić się w szczegóły i zobaczyć, jak dokładnie można zdobyć Twoje dane uwierzytelniające. Nie martw się, nie będę zbyt technicznie. Mam nadzieję!

No to jak zdobywają te hasła…?

Istnieje wiele technik umożliwiających uzyskanie dostępu do systemu lub aplikacji chronionej danymi uwierzytelniającymi użytkownika.

Od szybkiego spojrzenia pod klawiaturę, gdzie znajduje się ta bardzo tajna karteczka, o której na pewno nikt nie wie, po rozbudowany socjotechniczny atak, którego celem jest przekonanie ofiary do przekazania loginu i hasła dobrowolnie…

Nie ma żadnych zasad ani granic. Serio. Nie wierzysz mi? Zerknij tutaj na to co udaje się podczas zwykłych testów penetracyjnych. Oryginalny post został usunięty, ale jeśli możesz wynieść duży serwer serwerowni i nie zostać zatrzymanym… No właśnie.

Ale dość tego siania strachu, pamiętaj tylko, że odrobina paranoi w IT to dobra rzecz. Pozwól, że omówię niektóre z najczęstszych ataków na hasła, którymi są:

- Credential stuffing

- Phishing

- Przechwytywanie klawiatury

- “Wywiad” lokalny

- Szantaż

- Password spray

- Brute force

- Ataki socjotechniczne

Przyjrzyjmy się niektórym z nich i przeanalizujmy je nieco dalej, próbując odpowiedzieć na pytania, jak łatwo wykonać atak, aby uzyskać dostęp do chronionego systemu, jak skuteczny jest atak i jak się przed nim uchronić.

Credential stuffing

Credential stuffing to tylko wymyślna nazwa dla dość łatwej operacji. Zasadniczo potrzebujesz danych z niedawnego wycieku i najzwyczajniej w świecie ponownie je wykorzystujesz. Jak to zrobić? Niewielkie wyzwanie. Przeglądarka i sieć TOR (przeglądarka Brave posiada wbudowany tryb niewymagający setupu) i cyk, skradzione dane uwierzytelniające z włamania dostępne w Dark Web mamy na talerzu. Brzmi skomplikowanie, ale przy odrobinie chęci i ciekawości można znaleźć takie oferty w około 30 minut.

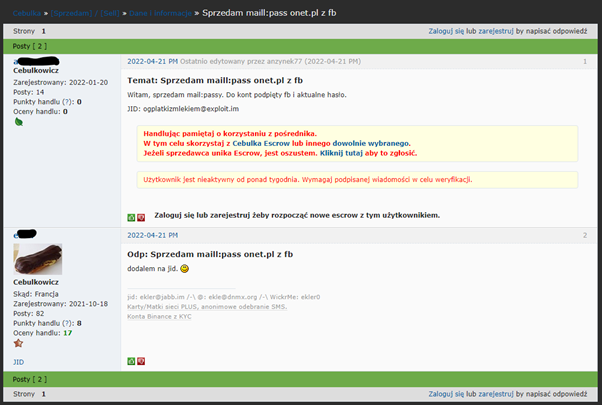

Oferty, takie jak ta, z polskiego forum Dark Web Cebulka, można znaleźć bez większego wysiłku i prawie żadnych umiejętności technicznych:

Źródło: Cebulka – Polskie forum TOR

Co się stanie, gdy zdobędziesz już bazę loginów i haseł? Bierzesz dostępne dane uwierzytelniające, testujesz z najpopularniejszymi witrynami i sprawdzasz czy gdzieś Cię to zaprowadzi.

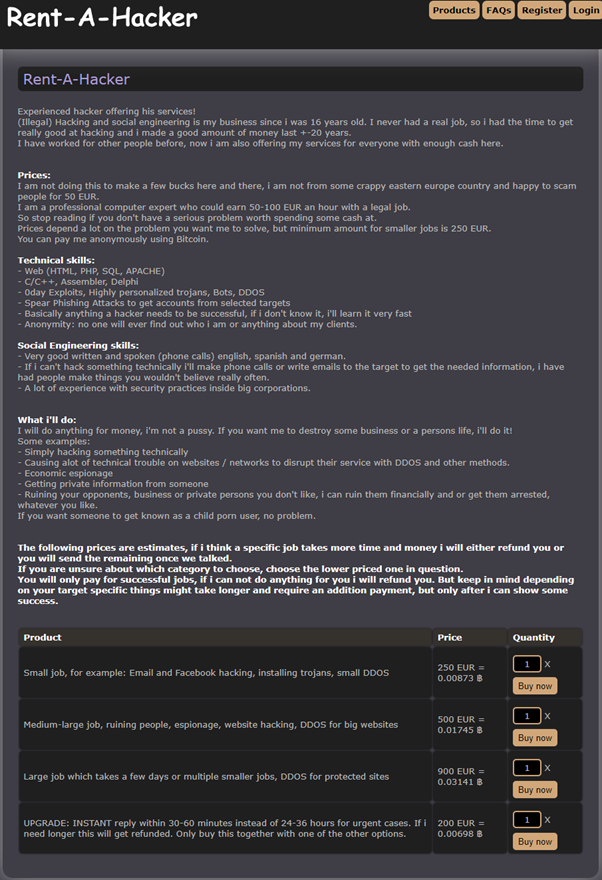

Możesz też zatrudnić kogoś za stosunkowo niewielką opłatą, aby zrobił to za Ciebie:

Źródło: Strona darknetu, Rent-A-Hacker

Więc…

Czy atak jest trudny? Nie – możesz kupić dane uwierzytelniające online, a po ich uzyskaniu dostępne są już gotowe, gotowe do użycia narzędzia.

Czy atak jest skuteczny? Tak – ponad połowa użytkowników ponownie używa tych samych haseł! To jeden z problemów, o których pisałem już wcześniej, a to właśnie przykład czemu wielokrotne używanie haseł nim jest. Możesz także ze spokojem założyć, że codziennie na całym świecie podejmowane są miliony prób wykonania tego ataku. Kiedyś trafi na Ciebie – bądź przygotowany.

Jak chronić siebie i swoich użytkowników? Po wycieku poświadczeń Twoje dane nie są bezpieczne. Przestań ponownie używać haseł, zacznij monitorować nieudane próby logowań, używaj menedżera haseł i WŁĄCZ UWIERZYTELNIANIE WIELOFAKTOWE (MFA).

Phishig

Atak, którego doświadczyła większość z nas, jeśli nie każdy. Chill, kawka i oto jest – mail z informacją, że ktoś Ci coś udostępnił i link. Klikasz w link i widzisz stronę logowania. Jesteś ciekawy i chcesz zobaczyć, co zostało udostępnione, więc zalogowałeś się, ale tak naprawdę nie wygląda na to, że coś tam zostało udostępnione. No cóż… właśnie zostałeś ofiarą udanego ataku.

Ale jak to się stało? Istnieje wiele narzędzi, darmowych lub innych, gotowych do użycia od zaraz i służących do generowania fałszywych stron internetowych zaprojektowanych w celu uzyskania Twojego loginu i hasła. Dzięki dobremu samouczkowi możesz to zrobić w 30 minut, bez większego problemu, umiejętności techniczne mile widziane, ale nie wymagane. Nie musisz nawet rozumieć, co się dzieje, jeśli będziesz postępować zgodnie z niektórymi tutorialami🤯

Czy atak jest trudny?Niekoniecznie. I tym razem unikalne hasło Cię nie ochroni. Jeśli wpiszesz na stronie swoje dane uwierzytelniające, osoby atakujące otrzymują Twoje poświadczenia. Koniec zabawy.

Źródło: Narzędzie Zphisher

Czy atak jest skuteczny?O wiele bardziej niż powinno, zapewne mniej niż by mogło. Tych maili jest dużo. Bardzo dużo. Zasada wielu prób – w końcu się uda. Jeśli 0,5% wszystkich przychodzących wiadomości e-mail to oszustwa typu phishing, powinieneś być bardziej niż pewien, że pewnego dnia ktoś w Twojej organizacji zostanie złapany.

Jak chronić siebie i swoich użytkowników? Cóż… wpisałeś swoją nazwę użytkownika i hasło tam gdzie nie powinieneś. Game over… A może… pamiętałeś, żeby WŁĄCZYĆ MFA? Tak czy inaczej zmień swoje hasło i monitoruj usługi, w których mogło być używane wcześniej, ponieważ niektóre procedury resetowania hasła umożliwiają zmianę hasła, jeśli znasz jedno z haseł z przeszłości.

Przechwytywanie klawiatury

Szczerze mówiąc, właśnie tym rozpocząłem swoją, jeszcze wtedy nieświadomą zabawę z zagadnieniami bezpieczeństwa. I to dawno temu. Pierwszy raz bawisz się bezpieczeństwem i nie wiesz nic, wspaniałe czasy. Nawet nie wiedziałem, że jestem 12-letnim script kiddie. Dobrze, że bawiłem się tylko z przyjaciółmi ze szkoły i własnymi danymi. Gorzej, że sam w trakcie zabawy zainfekowałem nieumyślnie własny pecet. Nie ufaj nikomu 😉

Jak przechwytuje się rzeczy wpisywane na klawiaturze? Zasadniczo atakujący wysyłają zainfekowane pliki z przygotowanym malwarem, z którym wchodzisz w interakcję lub które zapisujesz, i jesteś uzależniony. Teraz widzą, co piszesz i dokąd idziesz w internecie. Zabawne rzeczy, co?

Jeśli uważasz, że jesteś chroniony przez oprogramowanie antywirusowe lub jakieś nieprzenikalne firewalle, pamiętaj, że nie ma systemu, do którego nie da się włamać albo luki, której nie można wykorzystać. Zaledwie w tym tygodniu pojawiła się nowa luka 0-day dla Microsoft Word (Nowy Microsoft Office zero-day używany w atakach na wykonanie PowerShell (bleepingcomputer.com)). 0-day oznacza, że luka nie była wcześniej znana publicznie i mogła być wykorzystane przez atakujących przez pewien czas, aby Cię zainfekować. Oznacza to również, że oprogramowanie antywirusowe nie miało o niej pojęcia.

Czy atak jest trudny? Nie tak bardzo. Do dyspozycji atakujących są już gotowe narzędzia. Sam możesz je znaleźć na GitHub, jeśli chcesz.

Czy atak jest skuteczny? Tak. Problem polega na tym, że takie złośliwe oprogramowanie rejestruje wszystko, a atakujący muszą włożyć trochę wysiłku, aby uzyskać tylko to, co jest dla nich interesujące.

Jak chronić siebie i swoich użytkowników? Przeciwko 0-day? Patchuj, patchuj i jeszcze raz patchuj w nadziei, że luka została wcześniej wykryta przez badaczy z zakresu bezpieczeństwa i zgłoszona producentom oprogramowania, a następnie po cichu system został załatany. Dodatkowo EDUKUJ SWOICH UŻYTKOWNIKÓW. Znajomość sposobu poruszania się po Internecie i najczęstszych wektorów ataków może zmniejszyć prawdopodobieństwo, że Ty lub Twoja organizacja ulegnie atakowi i ofiarą złośliwego oprogramowania.

“Wywiad” lokalny

Nie jest to najskuteczniejsza metoda, ale działa dobrze na wyobraźnię. Odpal DuckDuckGo, czy inną wyszukiwarkę i zerknij co się pojawi przy frazie „red team physical security”.

Czy atak jest trudny? Tak, musisz uzyskać fizyczny dostęp do budynku biurowego lub domu, aby nurkować w śmietniku, polować na karteczki samoprzylepne z hasłami, itp.

Czy atak jest skuteczny? Tak, atakujący mają bezpośredni dostęp.

Jak chronić siebie i swoich użytkowników? Możesz zawsze wymagać usługi MFA dla wszystkich prób logowania. Ale użytkownicy Cię znienawidzą. A telefon lub klucz fizyczny można ukraść czy też „pożyczyć”, zwłaszcza gdy atakujący znajdą się w biurze.

Jeśli widzisz w biurze kogoś, kto zachowuje się nietypowo – zainteresuj się!

Password spray

Prosty atak. Atakujący biorą listę najpopularniejszych haseł, taką jak ta (GitHub – iryndin/10K-Most-Popular-Passwords: To repozytorium zawiera najpopularniejsze i najczęstsze hasła. Do użycia podczas rejestracji użytkownika, aby zapobiec używaniu popularnych haseł) i próbują każdego hasła z listy w połączeniu z twoją nazwą użytkownika. Zabiera to czas, ale w gruncie rzeczy jest trywialne. Atakujący uruchamiają skrypt wykonujący całą robotę za nich lub używają narzędzia i po prostu siedzą i czekają na wyniki.

Jeśli czytałeś poprzedni wpis na blogu (Coś o hasłach i dlaczego przysparzają o ból głowy | – Artur Rybarczyk –) to będziesz wiedział, o co tu chodzi. Ludzie są ludźmi, ustalają łatwe do zapamiętania hasła. Zbyt restrykcyjne zasady wymuszenia zmian haseł mogą również prowadzić do łatwiejszych haseł, które używają wzorca, co ułatwia skuteczny atak.

Czy atak jest trudny? Trywialne. Niewiele do dodania.

Czy atak jest skuteczny? Częściowo. Codziennie sprawdzane są miliony kont. Trochę prawdopodobieństwa i piękno wielkich liczb.

Jak chronić siebie i swoich użytkowników? Przestań ponownie używać haseł, zacznij monitorować naruszenia, użyj menedżera haseł i, nie mogę tego wystarczająco podkreślić, WŁĄCZ MFA.

Brute force

Atak inaczej znany jako łamanie haseł. Chciałem napisać kilka zdań na ten temat, ponieważ ta metoda jest jedną z najbardziej znanych, ale użycie jej podczas ataku jest czasochłonne i wymaga najpierw uzyskania pliku z zaszyfrowanymi hasłami z Twojego środowiska. A to może nie być takie łatwe.

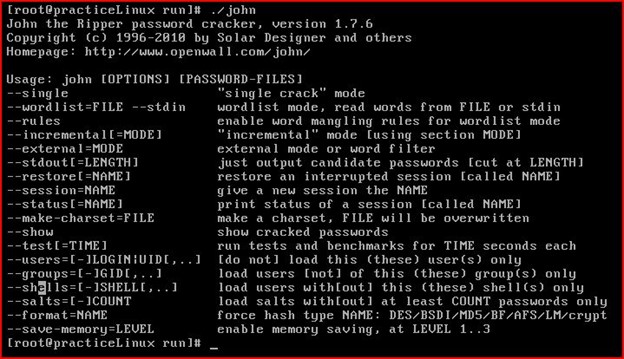

Tak czy inaczej, po zakończeniu tej pierwszej fazy rozpoczyna się proces łamania hasła. W jaki sposób? Ponownie, są dostępne (nawet darmowe) narzędzia do łamania haseł. Przykładem może być John the Ripper:

Źródło, John the Ripper, XtraWeb

Czy atak jest trudny? Zależy od hasła. Poniżej możesz zobaczyć przykładowe statystyki.

Źródło: Are Your Passwords in the Green? (hivesystems.io)

Czy atak jest skuteczny? Do pewnego stopnia. To kwestia opłacalności i czasochłonności.

Jak chronić siebie i swoich użytkowników? Miej skomplikowane i długie hasło. 20 znaków powinno wystarczyć. Na razie. A włączenie MFA nie zaszkodzi.

Czy istnieje remedium na nasze bolączki?

Myślę, że zauważyłeś, że MFA jest moją częstą rekomendacje, jeśli chodzi o ochronę przed atakami na hasła. Cóż… Jest po prostu skuteczne. Jak wspomniałem w poprzednim poście,MFA zatrzymuje do 99,9% ataków na konta. Powinieneś włączyć tę usługę wszędzie, gdzie to możliwe. Niestety, jak już wiesz, nie ma doskonałych zabezpieczeń. MFA nie jest tu wyjątkiem i nie wszystkie systemy, aplikacje czy protokoły obsługują to rozwiązanie.

Ludzie wciąż są ludźmi. Stajemy się leniwi i popadamy w samozadowolenie. Użytkownicy czasami muszą zresetować rejestrację i ustawienia MFA, a administratorzy czasami chętnie robią to podczas prostej rozmowy telefonicznej, co, i znowu nie mogę tego wystarczająco podkreślić, nie jest świetnym pomysłem. W małej firmie może nie wywoła to incydentu bezpieczeństwa bo przecież wszyscy znacie się i swoje głosy, ale kiedy nie znasz wszystkich… w jaki sposób upewnisz się, kto naprawdę jest po drugiej stronie połączenia?

Ale to nie wszystko. Jak możesz sobie wyobrazić, jeśli pojawi się nowy rodzaj zabezpieczeń, pojawią się nowe ataki w celu odkrycia i następnie wykorzystania luk. Po raz kolejny MFA nie jest wyjątkiem, ale aby obejść to zabezpieczenie potrzebny jest dodatkowy wysiłek, ale to już historia na inny wpis na blogu.